网安视界

![]()

-

网络勒索防护卓识网安在网络化时代快速推进的同时,网络勒索已经演化为一个全球性的严峻安全挑战,尤其在工业领域,其危害性显得尤为突出。这种威胁主要依托于勒索软件,采取数据加密、隐私信息曝光威胁及发动DDoS攻击等形式,迫使受害者缴纳赎金。这类攻击不仅侵蚀企业的财务基础,更对维持社会正常运作的关键基础设施包括能源分配、水资源管理、交通运输网等构成直接威胁,可能引发大规模公共服务瘫痪,严重危及国家安全与社会稳定。鉴于此,本文旨在通过对近些年来具体案例分析,结合当前的网络勒索现状,探讨有效的防护策略及未来趋势,力求在保护数字经济免受网络勒索侵扰的同时,促进全球网络安全生态的健康发展。一事件案例案例一Norsk Hydro铝业公司攻击(2019年)挪威的Norsk Hydro,全球最大的铝生产商之一,遭受勒索软件攻击,其整个企业生产系统受到影响,被迫切换到手动操作模式。尽管公司决定不支付赎金,但此次事件导致了约7,100万美元的直接损失,并影响了全球的供应链。案例二Colonial Pipeline燃油管道攻击(2021年)美国Colonial Pipeli...

-

网安视界内存取证-Otter CTF ( 取证专项赛)内存取证是⼀种重要的数字取证技术, 它主要针对计算机内存中的信息进⾏提取和分析 。对于⼀些短暂 存在于内存中的数据, 如⽹络连接 、正在运⾏的进程 、登录⽤户 、打开的⽂件等, 内存取证能够提供⼤ 量的线索 。这种技术在⽹络安全调查 、犯罪侦查 、系统故障分析等领域有⼴泛的应⽤ 。 在内存取证过程中, 主要包括以下步骤: 1. 内存抓取:这是内存取证的第⼀步, 通过专⻔的⼯具对⽬标计算机的内存进⾏抓取, 得到内存镜 像。 2. 内存分析:在抓取内存后, 需要对内存镜像进⾏详细的分析, 以发现有⽤的信息 。这—步可能需要 使⽤到各种内存分析⼯具。 3. 信息提取:在内存分析的基础上, 对发现的有⽤信息进⾏提取和保存。 4. 报告编写:最后, 将内存取证的结果以报告的形式进⾏呈现。内存取证练习01题⽬1-What the password? ⾸先还是先分析⼀下镜像使⽤hashdump获取⽤户hash发现⽆法解密成功 ,使⽤lsadump从注册表中提取LSA密钥信息, 得到密码信息MortyIsReallyAnOtter02题⽬2...

-

揭秘数据中台数据安全 近年来数据中台风靡IT圈,不少大公司都在如火如荼的搭建自己的数据中台。那么究竟什么是数据中台,数据中台能发挥什么神奇魔力,搭建数据中台又需要哪些关键技术呢?本文将带你走进数据中台的世界,揭秘其构造、价值及如何在数字时代发挥其独特的魅力。 01什么是数据中台? 数据中台,简单说,是一种先进的数据管理和处理平台。是一种集成了数据汇聚、存储、处理、分析、服务化的综合性平台。其目的是连接企业内外部数据孤岛,整合、分析、治理内部和外部数据,让数据转化为洞察力、决策力,进而推动业务增长。 02数据中台价值 数据整合与标准化:数据中台集中汇聚分散在不同源的数据(各业务系统、数据库、API、日志、云服务器等来源数据),对数据进行数据清洗、标准化,统一导入至中心化存储,形成宜于管理的企业级数据资产,提高数据的可访问性和一致性。 决策支持:数据中台可快速响应业务变化,支持BI、数据分析,让决策基于数据事实,以更快更精准的方式提供企业决策支持。 业务优化:数据中台深化业务分析理解,优化业务流程。可完...

-

2024Verizon 数据泄露调查报告分析洞见与防范新趋势 在这个数据驱动的时代,随着企业与个人对数据依赖的加深,数据安全的关注度也日益凸显火爆。每年,电信巨头Verizon发布的数据泄露调查报告(Data Breach Investigations Report, 简称DBIR)成为了全球网络安全行业的风向标,为各组织提供了宝贵的安全洞见和防护策略指引。最近,Verizon发布了万众瞩目的《2024年数据泄露调查报告》,它基于广泛的行业数据和深度分析,为我们揭示了数据泄露的新趋势和挑战以及应对之道。本文将带领大家一起深入分析《2024年数据泄露调查报告》中提到的这些趋势,为企业安全战略规划提供洞见。 一报告关键概览01人为因素仍是首要风险源本年度要对短板不足采取有力措施,切实改进提升,对短板不足采取有力措施,切实改进提升,确保年度任务目标圆满完成。报告开篇即指出了一个令人警醒的事实:人为因素依旧位居数据泄露原因榜首。人为错误继续占据数据泄露事件的主要原因。内部员工的误操作、缺乏安全意识以及社会工程学攻击,尤其是钓鱼邮件,仍然是企业数据安全的最大威...

技术背景

![]()

国家高新技术企业、公安部首批等保测评机构,拥有CNAS实验室及商用密码检测资质,公司的网络安全服务范围覆盖多个行业。

主导或参与多项国家标准、行业标准的制定,拥有十余项专利及软著,配备省部级重点实验室,覆盖工控、密码、数据安全仿真环境。

公司拥有多位技术专家,聚焦公安部、国家能源局、国家密码局、国家数据局等主管部门组织的各级网络安全检查。

自研工具与数字化平台,通过评测管理平台、工控漏洞扫描工具,实现测评全流程数字化,支撑高效精准服务。

实验室环境

![]()

安全竞赛

![]()

-

与公安部信息安全等级保护评估中心联合主办首届“全国工控系统信息安全攻防竞赛”

-

北控水务杯 “全国工控系统信息安全攻防竞赛”

-

恒泰实达杯 “全国工控系统信息安全攻防竞赛”

-

卓识网安杯 “全国工控系统信息安全攻防竞赛”

-

网域安全杯 “全国工控系统信息安全攻防竞赛”

-

首届“莲城杯”网络安全技能大赛

-

韶关市首届“丹霞杯”网络安全演练活动竞赛

-

株洲市“建宁杯”网络安全应急演练攻击团队竞赛

-

第二届山东省大数据技术与应用职业技能大赛二等奖

第九届全国密码技术竞赛三等奖

山东省大数据协会大数据科学技术三等奖

-

2025年数字中国创新大赛数据安全赛道铜奖

研发优势

![]()

安全研究

围绕工业控制、物联网、云计算、区块链、人工智能等前沿技术开展前瞻性安全研究和新技术应用。

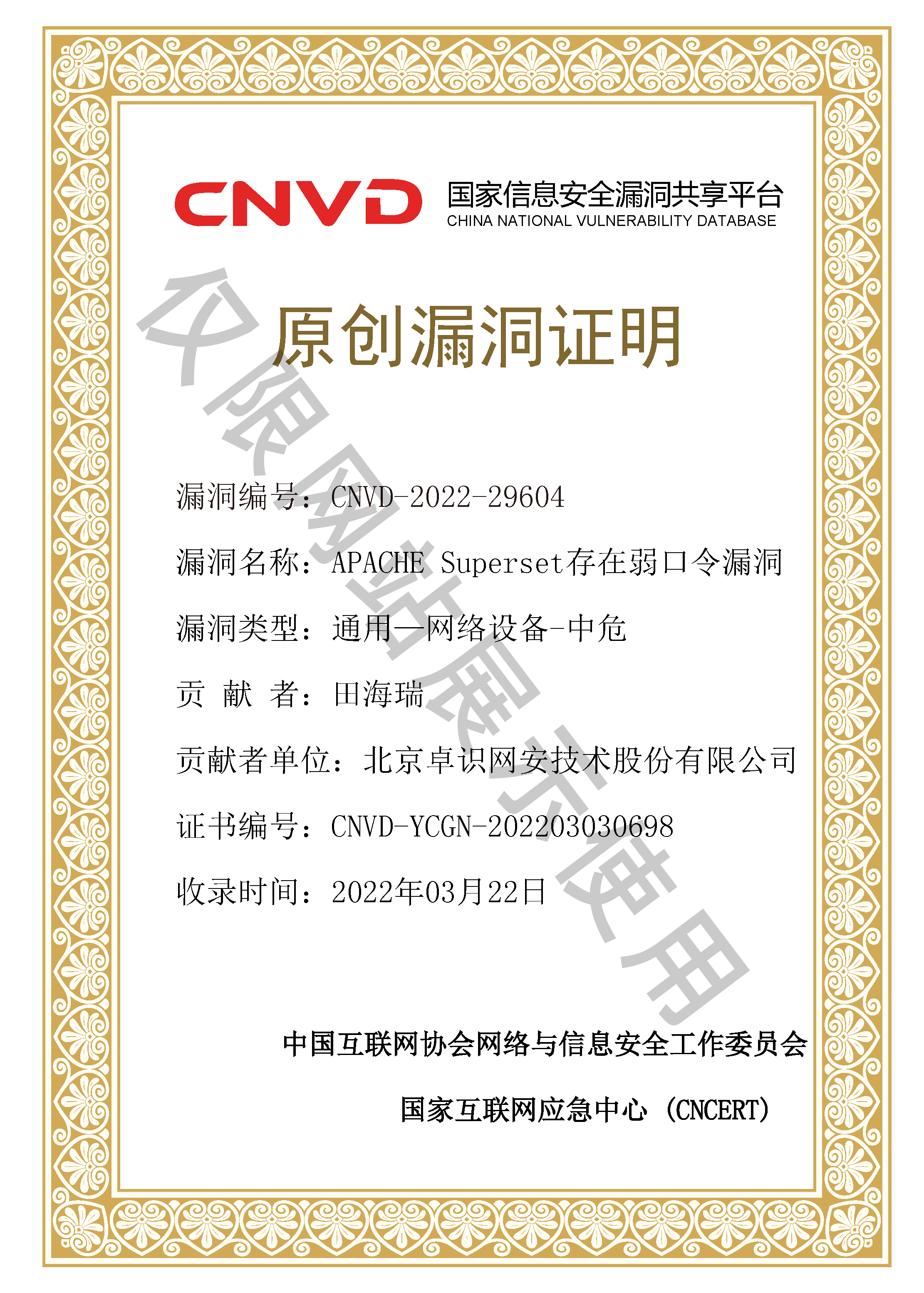

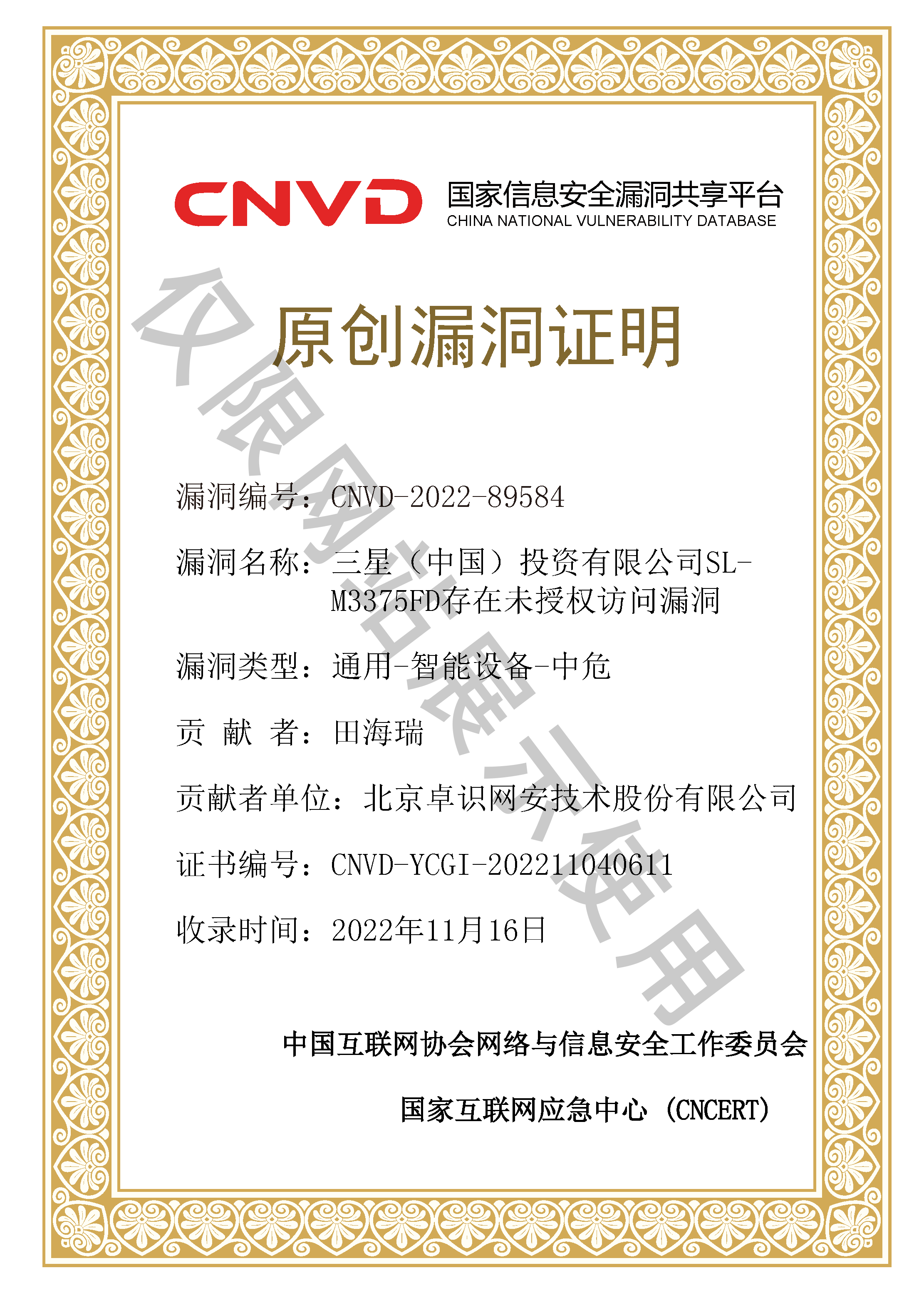

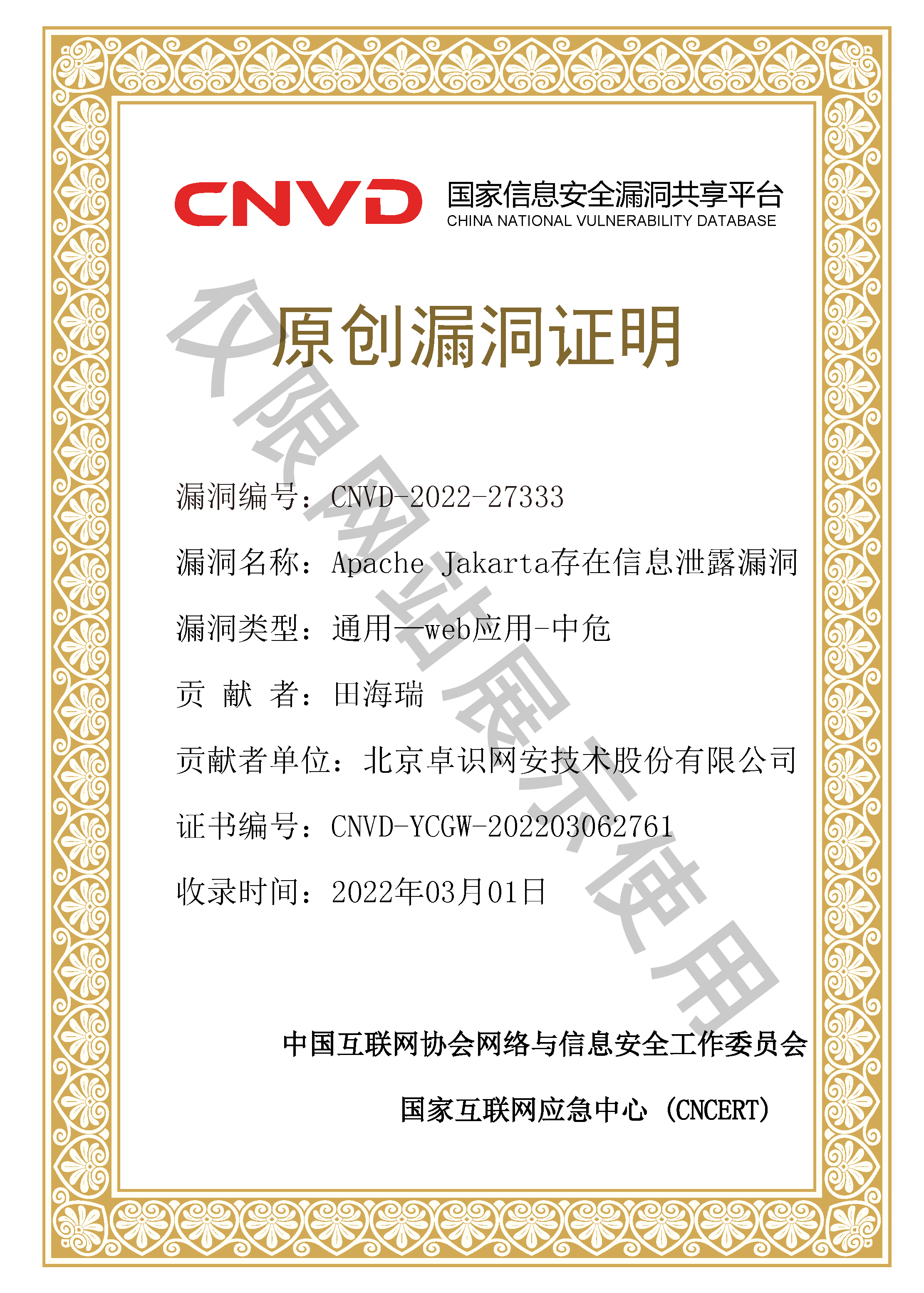

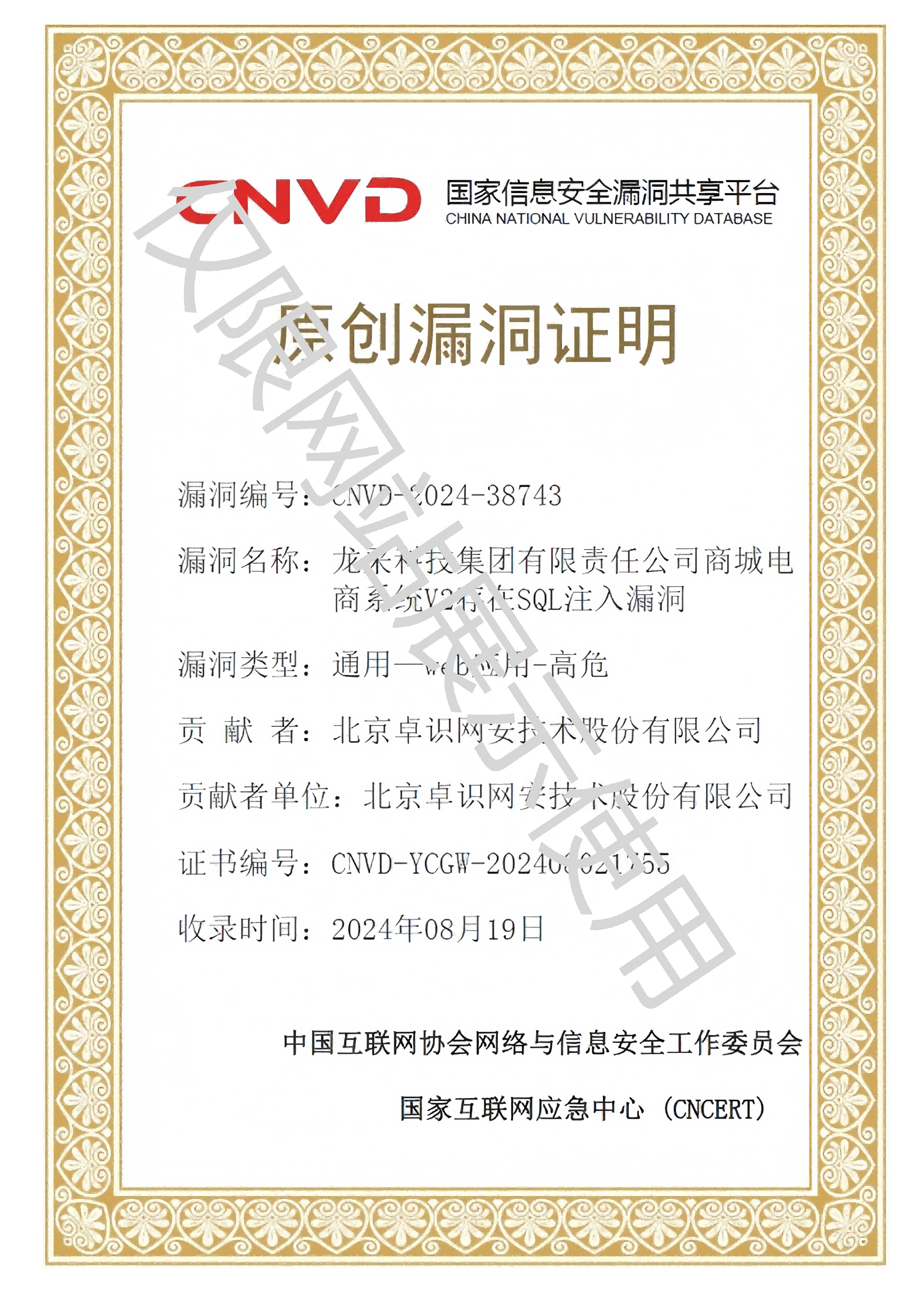

漏洞挖掘

负责漏洞挖掘、漏洞分析、漏洞响应工作,不断丰富漏洞资源库,增强核心技术能力。

安全测试

开展各种应用系统(包括WEB应用、APP应用)的源代码测试、应用软件测试、动态测试、安全分析等工作。

密码检测

研究密码应用检测方法和工具,形成商用密码应用评估的能力。

数据安全

研究数据安全技术,识别数据全生命周期安全防护,积极开展数据安全治理与管理服务工作。

应急保障

组建应急保障团队,开展重保期间值守,应急处置和攻击溯源服务。

承担“国家科技重大专项”、“国家发改委”、北京市科委等科研项目12项

主持及参与国家、行业网络安全、工控相关标准50项

申请专利、软件著作权66项

发表信息安全相关论文、专著38项

编制能源行业信息安全分析报告、监管报告80篇

参与制定标准

![]()

工控标准

TCL24:全国工业过程测量控制和自动化标准化技术委员会委员

中国自动化学会工业控制系统信息安全专业委员会委员

国际标准IEC62443系统标准的国标转化工作

工控协议的可靠性和安全性相关标准国标转化

网络关键设备安全检测方法 可编程逻辑控制器

密码、数据安全相关标准

国家密码局电子认证与可信计算专项组成员

GBT41868-2022 Modbus TCP 安全协议规范

GB/T 29829-2022信息安全技术可信计算密码支撑平台功能与接口规范

GM/T 0079-2020可信计算平台直接匿名证明规范

GM/T 0058-2018可信计算 TCM服务模块接口规范

GM/T 0012-2020可信计算 可信密码模块接口规范

GM/T 0013-2021可信计算 可信密码模块符合性测试规范

《电力行业调度场景密码应用与安全性评估实施指南》

《电力行业配电场景密码应用与安全性评估实施指南》

数据分类分级产品技术要求

数据安全评估服务能力评价规范

等保、关基相关标准

《电力行业信息系统安全等级保护基本要求》

《火电厂DCS网络安全等级保护测评白皮书》

《信息安全技术-工业控制系统安全控制应用指南》

《网络安全等级保护测评高风险判定指引》

《DL/T2614-2023电力行业网络安全等级保护基本要求》

《DL/T2613-2023电力行业网络安全等级保护测评指南》

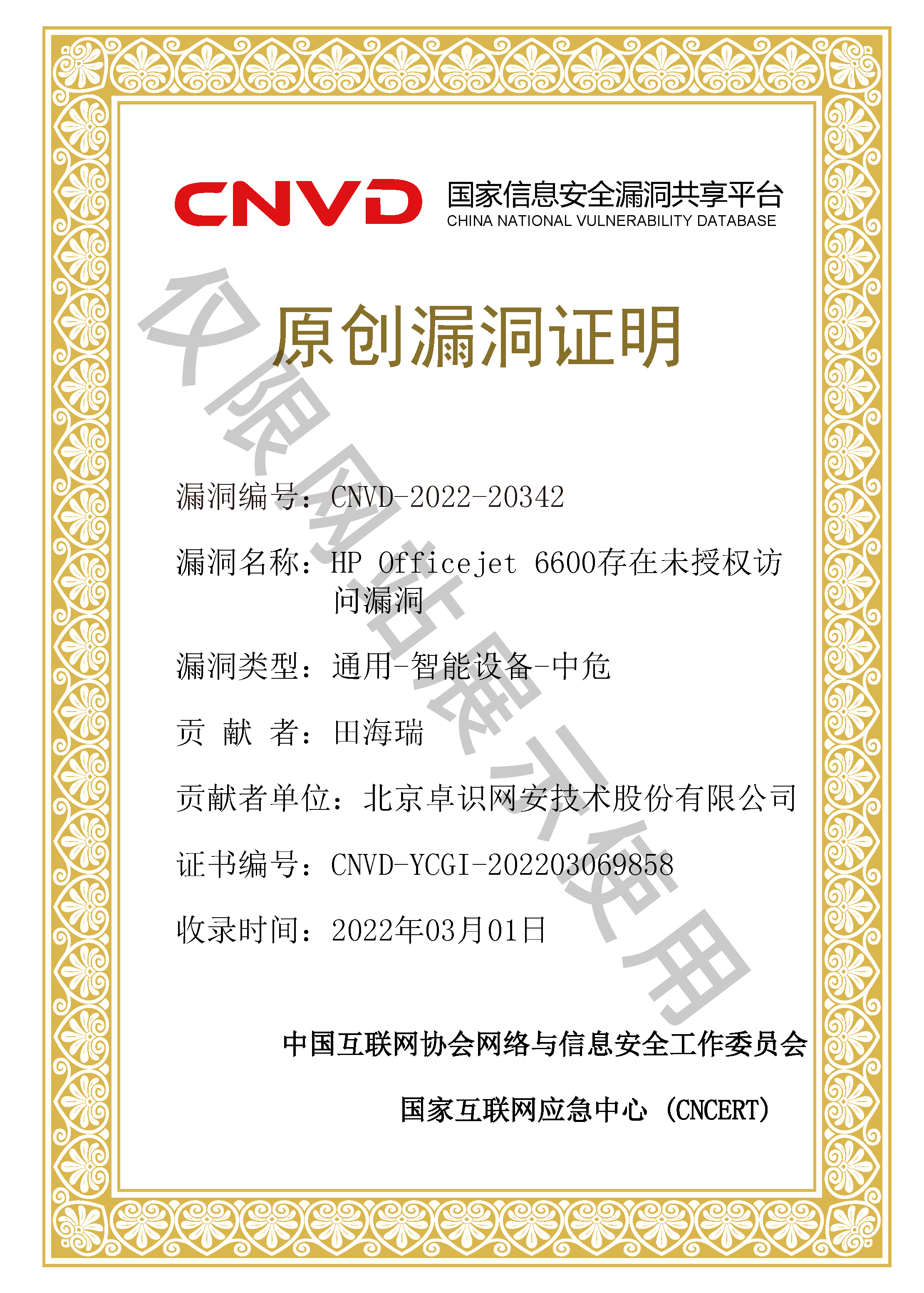

原创漏洞

![]()

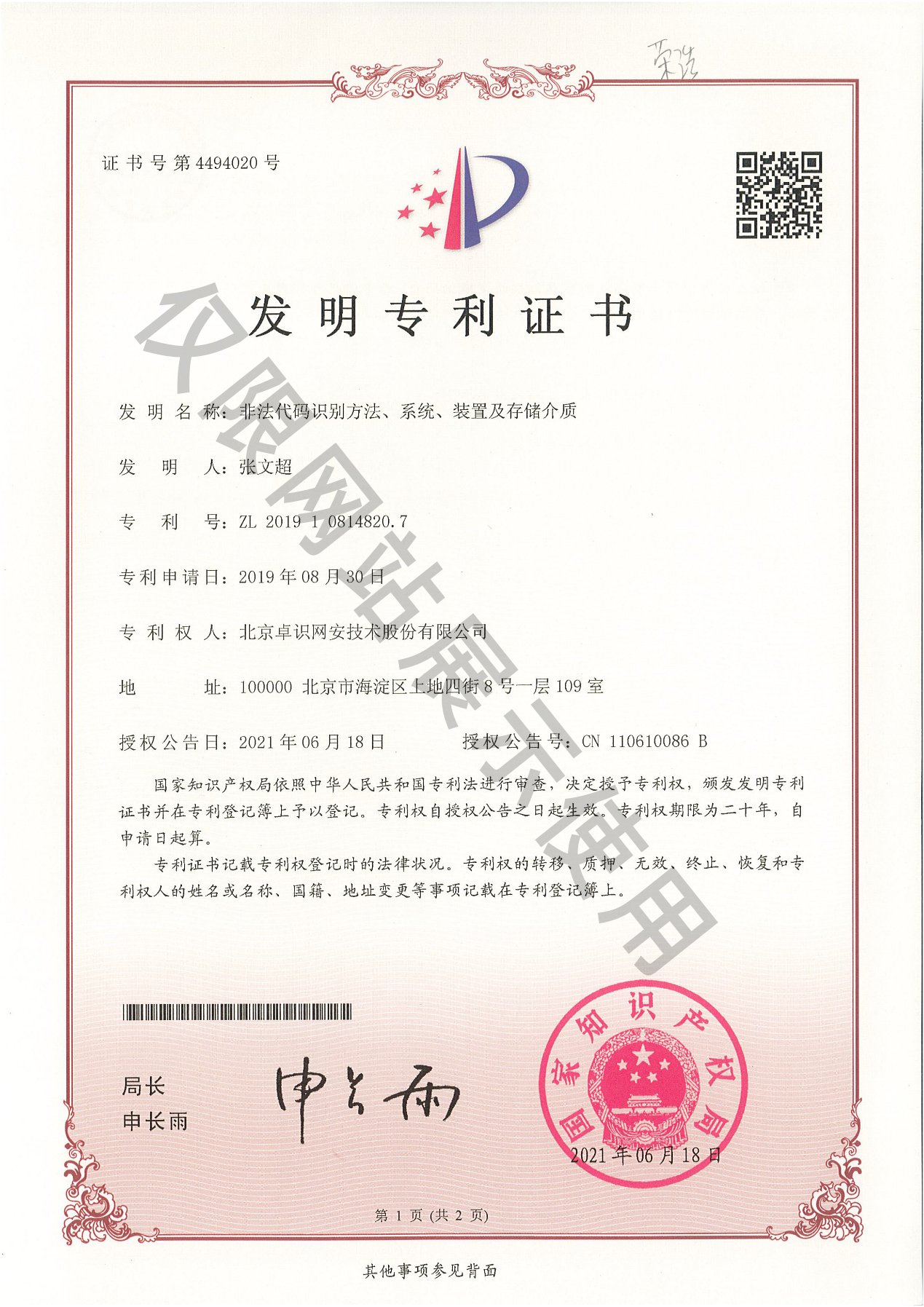

发明专利

![]()

非法代码识别方法、系统、装置及存储介质

硬件的虚拟化方法、系统、装置及存储介质

一种基于因子分解的风险评估方法和系统

一种快速采集和自动生成测评表单的方法

工控安全协议的迭代检测方法和装置、系统、存储介质

一种动态结构化数据分类方法和装置、系统、存储介质

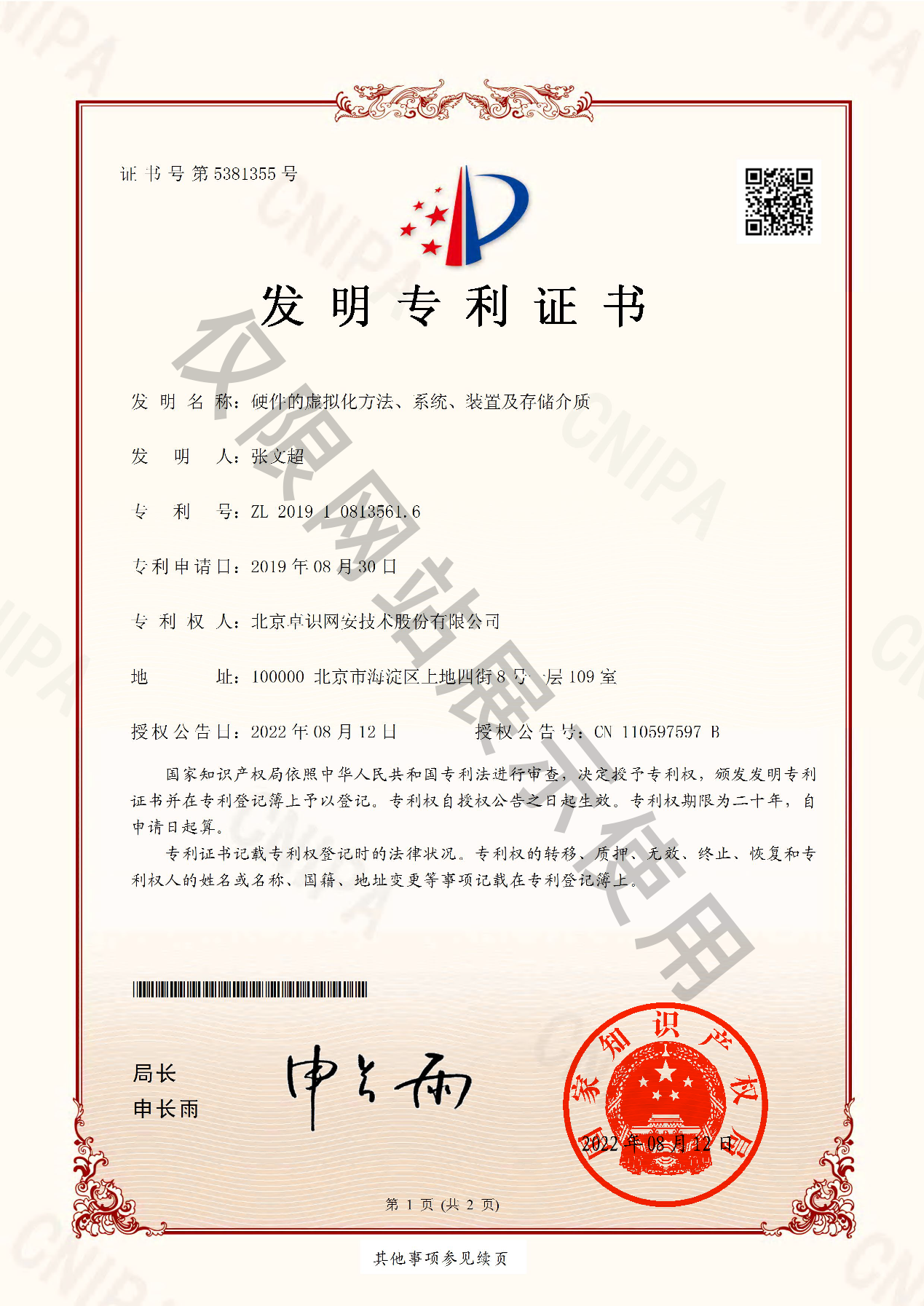

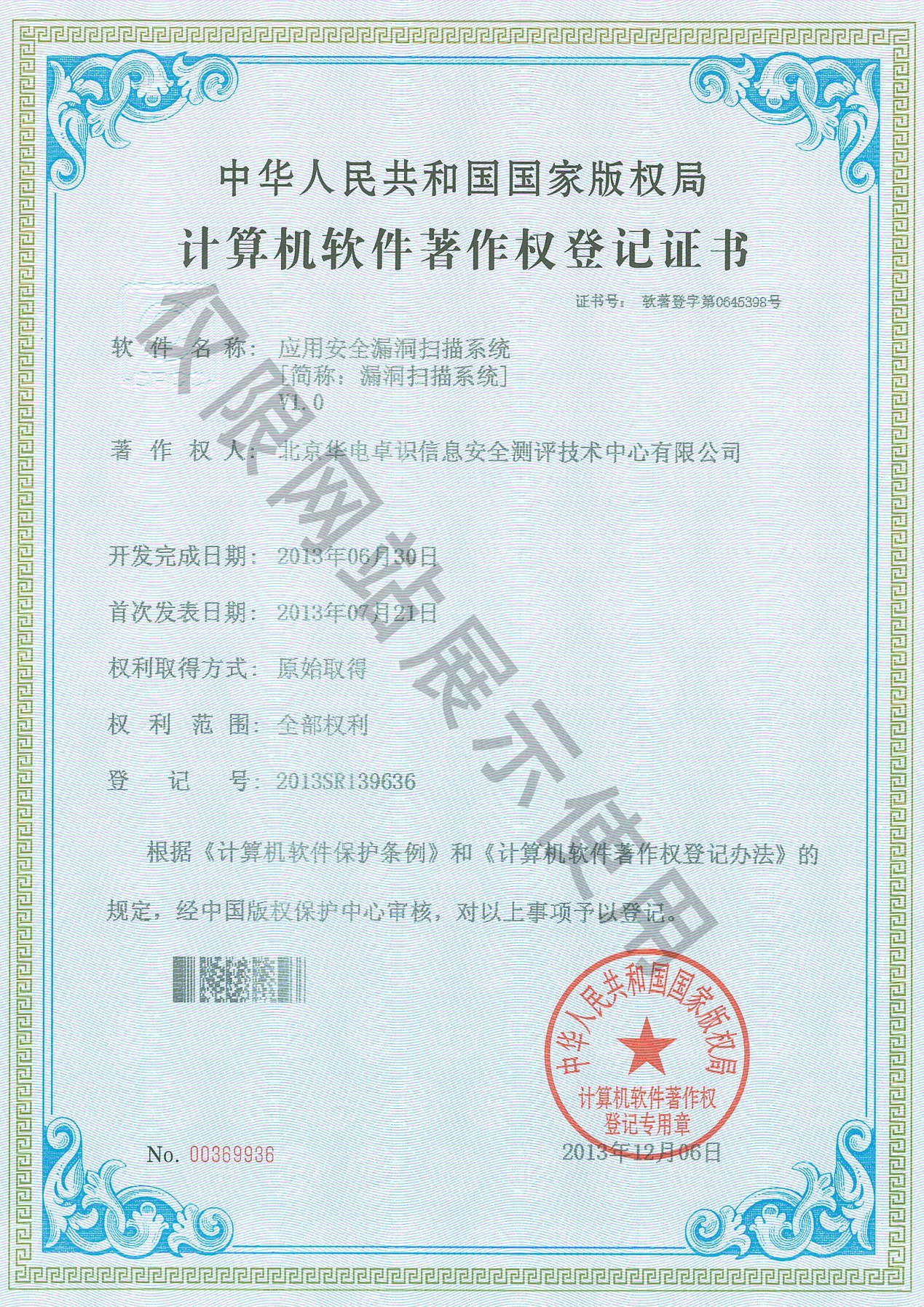

软件著作

![]()

报告电子签章签订系统

数据安全隐私计算系统

项目资源管理系统

工程计划进度管理系统

电力行业信息系统脆弱性扫描系统软件

电力行业信息安全培训考试系统

电力行业信息安全等级测评检测工具系统

电力行业风险评估系统

电力行业风险评估问卷管理系统

电力行业等保综合管理系统

工控资产扫描工具

等保平台任务管理中心系统

攻防演习系统

密码检测系统

网络拓扑图识别比对系统

云服务性能检测系统

评估自动化系统

工业控制系统等级保护自查工具箱

PLC漏洞扫描工具

京公安备11010802034101号

京公安备11010802034101号